En julio de 2024, la empresa de ciberseguridad KnowBe4 detectó comportamientos anómalos en uno de sus nuevos empleados, quien comenzó a manipular archivos con contenido potencialmente malicioso y a intentar ejecutar aplicaciones no autorizadas en el entorno corporativo. Tras una investigación interna, se reveló que el individuo era en realidad un ciudadano norcoreano que había logrado infiltrarse en la organización mediante un proceso de selección remoto, engañando al equipo de recursos humanos. El candidato superó con éxito cuatro entrevistas por videoconferencia, además de las verificaciones previas de antecedentes y contratación.

La investigación fue remitida al FBI quien certificó que la amenaza se remonta al menos a abril de 2017. Entre 2020 y 2022, el gobierno de Estados Unidos ha detectado más de 300 compañías -incluidas varias pertenecientes al índice Fortune 500- que han sido objeto de este tipo de infiltraciones.

“Las amenazas basadas en la identidad no se limitan al robo de contraseñas o la apropiación de cuentas, sino que se extienden a las personas que se incorporan a la plantilla», advierte Camilo Gutiérrez Amaya, jefe del Laboratorio de Investigación de ESET Latinoamérica.

¿Cómo operan las estafas laborales encubiertas vinculadas a Corea del Norte?

Las campañas de infiltración laboral como la descrita siguen un patrón sofisticado que combina ingeniería social, suplantación de identidad y manipulación tecnológica y que responde a un modo operandi concreto:

1. Creación de identidades flasas o robadas:

- Los estafadores comienzan generando o apropiándose de identidades que coinciden geográficamente con la ubicación de la empresa objetiv, y para dotarlas de credibilidad crean cuentas de correo electrónico, perfiles en redes sociales y presencia en plataformas técnicas como GitHub, simulando una trayectoria profesional legítima.

- Más adelante, y ya durante el proceso de selección, recurren a tecnologías de falsificación como vídeos e imágenes deepfake, software de intercambio de rostros y modificación de voz, con el fin de ocultar su verdadera identidad o construir una completamente sintética.

2. Robo de identidades mediante ofertas laborales falsas

El fraude, denominado DeceptiveDevelopment, se enfoca en engañar a desarrolladores occidentales con ofertas de empleo inexistentes. Los estafadores les solicitan participar en retos técnicos o pruebas previas a entrevistas, pero los archivos que descargan contienen código malicioso. Posteriormente, las identidades de estos profesionales son robadas y utilizadas para aplicar a puestos reales en otras compañías.

3. Apoyo logístico de facilitadores externos

El éxito de estas estafas depende en gran medida de una red de colaboradores que actúan como facilitadores, cuyas funciones incluyen:

- Crear cuentas en plataformas de trabajo autónomo.

- Abrir o prestar cuentas bancarias.

- Adquirir números de teléfono y tarjetas SIM.

- Validar identidades falsas durante los procesos de verificación laboral, incluso mediante servicios de comprobación de antecedentes.

4. Acceso remoto encubierto tras la contratación

Una vez que el falso empleado es contratado, recibe un equipo corporativo que previamente ha sido configurado en una “granja de portátiles” ubicada en el país de la empresa contratante. Desde allí, el trabajador norcoreano accede a los sistemas mediante VPNs, proxies, herramientas de gestión remota (RMM) o servidores privados virtuales (VPS), ocultando su ubicación real.

Riesgos para las organizaciones

El impacto de estas infiltraciones puede llegar a ser crítico, porque las empresas acaban remunerando a trabajadores de un país sujeto a sanciones internacionales concediéndoles acceso a sistemas sensibles. Se abre así la puerta al robo de información confidencial, sabotaje operativo o incluso extorsión mediante ransomware.

¿Cómo evitar que una organización se convierta en víctima?

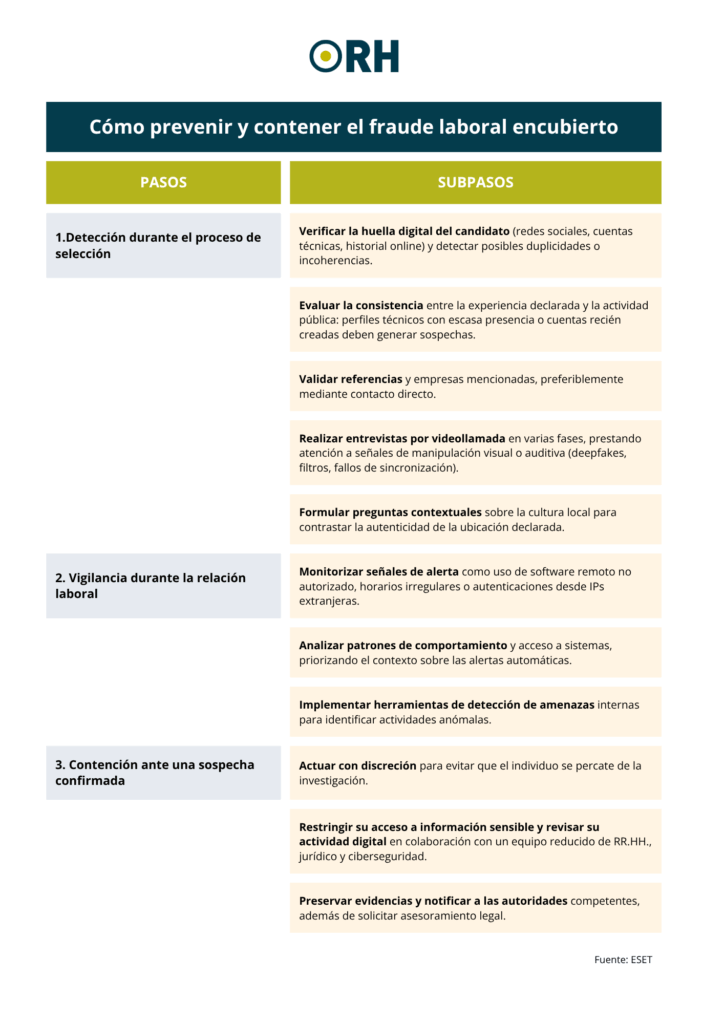

Ante el riesgo creciente de contratación de perfiles falsos con fines maliciosos, es clave que los equipos de RR.HH. y seguridad corporativa refuercen sus protocolos en tres fases: detección, vigilancia y contención.

1. Detección durante el proceso de selección:

- Verificar la huella digital del candidato (redes sociales, cuentas técnicas, historial online) y detectar posibles duplicidades o incoherencias.

- Evaluar la consistencia entre la experiencia declarada y la actividad pública: perfiles técnicos con escasa presencia o cuentas recién creadas deben generar sospechas.

- Validar referencias y empresas mencionadas, preferiblemente mediante contacto directo.

- Realizar entrevistas por videollamada en varias fases, prestando atención a señales de manipulación visual o auditiva (deepfakes, filtros, fallos de sincronización).

- Formular preguntas contextuales sobre la cultura local para contrastar la autenticidad de la ubicación declarada.

2. Vigilancia durante la relación laboral:

- Monitorizar señales de alerta como uso de software remoto no autorizado, horarios irregulares o autenticaciones desde IPs extranjeras.

- Analizar patrones de comportamiento y acceso a sistemas, priorizando el contexto sobre las alertas automáticas.

- Implementar herramientas de detección de amenazas internas para identificar actividades anómalas.

3. Contención ante una sospecha confirmada:

- Actuar con discreción para evitar que el individuo se percate de la investigación.

- Restringir su acceso a información sensible y revisar su actividad digital en colaboración con un equipo reducido de RR.HH., jurídico y ciberseguridad.

- Preservar evidencias y notificar a las autoridades competentes, además de solicitar asesoramiento legal.

“Las tácticas, técnicas y procedimientos (TTP) de los actores de amenazas evolucionan constantemente, por lo que la operativa de prevención deberá cambiar periódicamente. Los mejores métodos para evitar que los falsos candidatos se conviertan en informadores maliciosos combinan los conocimientos humanos y los controles técnicos”.